Samstag, 5. Mai 2018

09:38 Uhr

09:38 Uhr

Zweistufige Anmeldung oder Zwei-Faktor-Authentifizierung (2FA) bei Onlinediensten (Datensicherheit und Datenschutz) bspw. per OTP (One-Time Password, Einmal-Passwort) App

Im Onlinebanking wird statt der klassischen TAN (oder iTAN) mittlerweile oftmals schon ein Verfahren wie PushTAN, TAN2go oder Verified by Visa eingesetzt. Hier wird nicht mehr die TAN direkt eingegeben, sondern nachdem sich im Onlinebanking angemeldet wurde an einen zweiten Gerät (Chipkartenleser oder Smartphone) eine TAN als zweiter Faktor entweder per SMS oder über eine SMS eingegeben. Selbst beim Onlinebanking wie im Artikel "Meine Erfahrungen mit Smarthome Teil VI - Onlinebanking mit Google Home und Sparkasse" vorgestellt dürfte eine TAN ab einer Wertgrenze verlangt werden.

Persönlich gefällt mir übrigens dass Beispiel mit TAN und Onlinebanking besser als Bankkarte und PIN auch wenn dieses ebenfalls zwei Faktoren sind.

Vergleichbare Techniken sind dabei auch bei diversen Onlinediensten vorhanden und gerade bei der Veröffentlichung von Passwörtern ist dieses Verfahren dann ein zusätzlicher Schutz für den eigenen Account.

Wikipedia definiert die Zwei-Faktor-Authentifizierung als "Die Zwei-Faktor-Authentifizierung (2FA) dient dem Identitätsnachweis eines Nutzers mittels der Kombination zweier unterschiedlicher und insbesondere unabhängiger Komponenten (Faktoren)"

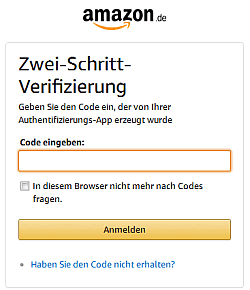

Als ein einfaches Beispiel mag ich hier Amazon nehmen.

Der erste Schritt ist eine normale Anmeldung beim Amazon Konto.

Hier ist der erste Faktor also die Kenntnis von E-Mail-Adresse/Mobilfunknummer und Passwort.

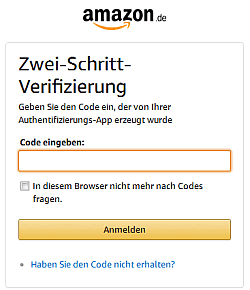

Interessant ist nun der zweite Schritt. Hier wird nun der zweite Faktor zur Anmeldung verlangt.

Hier muss nun zusätzlich zum Passwort ein Code eingegeben werden. Dieser wird in einer App generiert und ist nur für kurze Zeit gültig. Dieses Passwort wird bei mir am Smartphone generiert und damit ist zusätzlich zum Passwort noch ein physisches Medium (hier mein Smartphone) erforderlich.

Persönlich habe ich mich dazu entschlossen, soweit möglich, meine Onlinedienste mit einen solchen Verfahren abzusichern. Auslöser dafür war, dass mein Mailanbieter Posteo eine Anleitung veröffentlichte wie die Webmailoberfläche zur Nutzung dieses Verfahren abgesichert werden kann.

Dieses ist auf der Seite "Was ist die Zwei-Faktor-Authentifizierung und wie richte ich sie ein?" in der Posteo Hilfe veröffentlicht worden.

Ich freue mich ja noch immer über die Mailproviderempfehlung und die hier online gestellte Anleitung zur Zwei-Faktor-Authentifizierung funktioniert ebenfalls über vergleichbare Verfahren anderer Anbieter. Dennoch möchte ich im Verlauf dieses Artikels auf die von mir verwendeten Apps, sowie die Aktivierung der Zwei-Faktor Authentifizierung (2FA) bei einigen Diensten vorstellen. Besonders wichtig ist mir aber tatsächlich die Absicherung meines E-Mail-Kontos.

Heutzutage ist der Mailaccount gerade durch Passwortzurücksetzen noch immer sehr wichtig und daher ist es durchaus auch ein nachvollziehbarer Wunsch diesen möglichst sicher zu haben. Sollte also jemand Benutzername und Passwort kennen fehlt immer noch das Einmalpasswort zur Bestätigung.

Mittlerweile nutze ich (an zwei Android Geräten) unterschiedliche Anwendungen um eben diesen Schlüssel zu verwenden und möchte sowohl das Verfahren als auch die Apps kurz vorstellen.

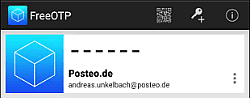

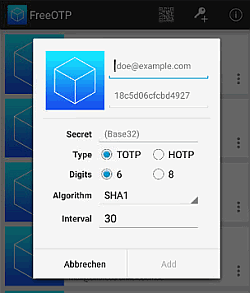

Free OTP

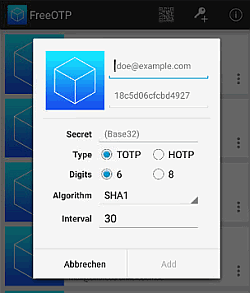

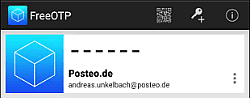

Martket Link / Google Play Diese App wird von Redhat vertrieben und bietet eine Oberfläche in der nicht nur die einzelnen Dienste verwaltet werden können (und neue durch Scannen eines QR Code hinzugefügt werden können) sondern auch unter der Apache Lizenz vertrieben wird.

Die Oberfläche bietet neben jeden eingebundenen Dienst einen Button über den dann ein einmaliges Passwort (gültig für eine bestimmte Zeit, meist eine Minute) generiert wird.

Daneben können über das QR Code Symbol von Webdiensten der geheime Schlüssel eingebunden werden oder über das Schlüsselsymbol auch manuell ein Dienst eingetragen werden.

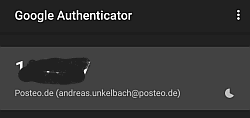

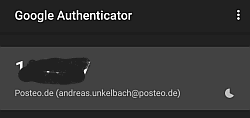

Google Authenticator

Martket Link / Google Play Diese App wird direkt von Google Inc. angeboten und bietet ebenfalls die Möglichkeit der Zwei Faktor Authentifizierung an.

Beide Apps unterstützen im Rahmen der Initiative for Open Authentication (OATH) (siehe Wikipedia-Eintrag) ein einheitliches Verfahren, so dass hier nicht nur Google sondern auch andere Dienste eingebunden werden können. Im Gegensatz zur oberen App listet diese App direkt das OneTimePassword für alle Dienste auf, sobald sie gestartet wird.

In diesen Beispiel ist das ganze etwas verborgen.

Generell werden immer ein zwei Zahlenblöcke aus jeweils drei Zeichen berechnet. Wichtig bei der Erstellung eines Codes ist, dass hier die Uhrzeit von Server des Dienstes und am Smartphone identisch ist, da ansonsten aus dem hinterlegten Geheimnis ein fehlerhafter Code berechnet wird.

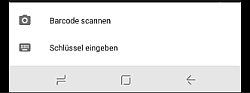

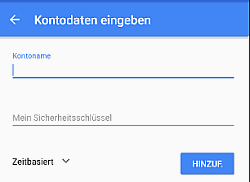

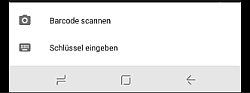

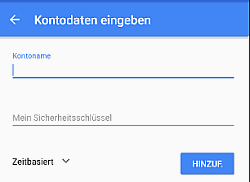

Auch in der Google App können weitere Dienste hinzugefügt werden.

Dabei stehen auch wieder Schlüsseleingabe und Barcode scannen zur Verfügung.

Der Schlüssel kann dabei zeit oder zählerbasiert hinterlegt werden.

Interessanter als per QR Code scannen ist aber, dass innerhalb des Android Systems die Zweifaktorauthentifizierung bzw. das generierte Geheimnis direkt mit der App aus den Browser am Smartphone aufgerufen werden kann und damit direkt das jeweilige Konto hinterlegt wird.

Die Anwendung kann auf enpass.io bezogen werden. Leider ist dieses Tool auch nur noch im Jahresabo oder Einmalpreiszu beziehen. Früher war es wohl einmalig je Plattform zu bezahlen.

Wie im Artikel "Meine Erfahrungen mit Smarthome Teil XVI - Apps unter Wear OS" beschrieben hatte ich Google Authenticator auch an der Android WearOS genutzt. Diese Unterstützung ist leider nicht mehr vorhanden. Sollte ich noch einmal wechseln könnte die App "Authenticator Pro" hilfreich sein, aber hier habe ich noch keine Erfahrungen mit sammeln können.

Eine weitere Empfehlung per Mail war noch die App AndOTP, die auch die Möglichkeit hat dass zum Öffnen der App selbst ein Passwort vergeben werden kann. Allerdings ist auch hier keine WearOS Unterstützung. Auf stadt-bremerhaven.de gibt es im Artikel "andOTP: Open-Source-OTP-App für Android" eine kurze Vorstellung.

andOTP - Android OTP Authenticator

Marketlink / Google Play

Beim Einrichten wird direkt nach einen Passwort für die Datenbank gefragt, dabei kann dieses sowohl ein Passwort/Pin als auch der Android Keystore verwendet werden. Empfohlen wird aber Passwort oder PIN mit mindestens 6 Zeichen.

Später kann in den Einstellungen auch die Authentifizierung von Passwort, PIN oder Geräte-Anmeldung selbst auf keine eingestellt werden.

Die Einträge können entweder per QR Code scannen mit einer internen Scanfunktion, QR Code aus Bild einlesen oder per Details eingeben eingetragen werden.

Letzteres ermöglicht neben TOTP auch HOTP und STEAM einzutragen und sowohl Aussteller als auch Beschriftung manuell einzutragen. Auch sonst erscheint die App sehr durchdacht und flexibel.

Persönlich nutze ich das 2FA Verfahren neben Posteo auch für verschiedene andere Dienste. Hier sind die Einstellungen meistens im Unterpunkt Sicherheit und Anmeldung bei den Kontoeinstellungen zu finden. Wenn ich mir die Liste an Codes in meiner Authentifizierungs-App anschaue dürften am häufigsten die folgenden Dienste von mir mit diesen Sicherheitsverfahren geschützt sein.

2FA - Posteo (Mailanbieter):

Unter Posteo kann dieses in den Kontoeinstellungen unter Passwort und Sicherheit aktiviert werden. Dabei gilt dieses Verfahren ausschliesslich für die Webmailoberfläche.

2FA - Webhosting (All-Inkl)

Auch mein Webhoster (All-Inkl) bietet sowohl für die Vertragsverwaltung als auch der technischen Kundenverwaltung eine Zweifaktorauthentifizierung an. Die Aktivierung erfolgt in der MembersArea (vertragliche Verwaltung) unter "Passwort" -> "2-Faktor-Auth.". In der KAS (technische Verwaltung) ist die Aktivierung unter "Einstellungen" -> "KAS-Passwort" möglich. Dabei kann der QR Code als Backup zur Einrichtung des Clients auch heruntergeladen und offline gespeichert werden, so dass auch beim Verlust des Smartphones bzw. der App der Token erneut eingerichtet werden kann.

2FA - Google (für diverse Google Dienste):

Google bietet das 2FA Verfahren auf einer Extra Seite an (Google Bestätigung in zwei Schritten) nachdem das Verfahren abgeschlossen ist, ist bei jeden Google Dienst (auch Webmail) ein Anmelden per 2FA notwendig. Daneben gibt es aber auch BackupCodes (10) die man sich ausdrucken kann für den Fall, dass das Smartphone einmal nicht funktioniert.

Sollen Mails mit einen Mailprogramm abgeholt werden (bspw. Thunderbird oder Aquamail (siehe Artikel "Mailprogramme unter Android mit Exchange EWS Unterstützung insbesondere Aquamail") wird hier nicht mehr das normale Kennwort vom Konto verwendet sondenr es muss ein App-Passwort auf der Seite App Passwörter generiert werden, dass dann entsprechend im Mailprogramm genutzt werden kann.

Hier können beliebig viele Passwörter generiert werden, die dann aber auch gelöscht werden können bspw. beim Verlust eines Gerätes.

2FA - Microsoft Konto (Accountverwaltung bspw. Office oder Windows sowie Skype und Microsoftdienste)

In der Accountverwaltung unter Sicherheit (https://account.microsoft.com/security) kann auf Weitere Sicherheitsoptionen die Option "Prüfung in zwei Schritten einrichten aktivieren" eingestellt werden. Dort kann im Abschnitt "Identitätsüberprüfungs-Apps" eine "App zur Identitätsüberprüfung einrichten" dieses kann entweder die App Microsoft Authentificator sein die an dieser Stelle heruntergeladen werden kann oder über den dort angebotene Link "eine andere Authentifikator-App einrichten" kann ebenfalls ein OTP (Onetimepasswort)

2FA - Dropbox (einer von mehreren Online-Cloudspeichern):

Hier kann ebenfalls unter Einstellungen - Sicherheit die zweistufige Überprüfung aktiviert werden.Sollten Sie noch nicht Dropbox nutzen kann über diesen Link ein Konto angelegt werden. Hierdurch erhalte sowohl ich als auch Sie noch etwas zusätzlichen Speicherplatz Ist der Synchronisationsclient einmal mit Dropbox verknüpft muss das Passwort nicht erneut angegeben werden.

2FA - Amazon (Onlineversandhändler)

Bei Amazon kann das Verfahren in den Kontoeinstellungen unter "Anmeldung und Sicherheit" unter den Punkt "Erweiterte Sicherheitseinstellungen" aktiviert werden.

Amazon nutze ich mittlerweile nicht nur für Onlinebestellungen sondern auch für meine "Autorenseite *" so dass ich auch froh bin, dass diese entsprechend geschützt ist. Siehe hierzu auch meine Ausführung zum Thema "Autorenvergütung für Bücher oder auch Onlineartikel / Autorenleben".

2FA - Facebook (soziales Netzwerk)

Bei Facebook kann das Verfahren unter den Einstellungen im Abschnitt "Sicherheit und Logon" aktiviert werden.

2FA - Twitter (noch ein soziales Netzwerk)

Bei Twitter ist dieses unter Einstellungen und Datenschutz im Abschnitt "Account" unter den Punkt Anmeldebestätigung eingerichtet werden.

Allerdings isthier dennoch die Hinterlegung der Mobilfunknummer bei Twitter erforderlich, so dass zumindest beim Einrichten der 2FA einmal eine SMS gesandt werden muss.

Beim Entfernen der Mobilfunknummer kommt es zu folgenden Hinweis: "Bei diesem Account ist die Anmeldebestätigung aktiviert. Wenn du Telefonnummern von diesem Account entfernst, deaktivieren wir die Anmeldebestätigung für diesen Account."

Gerade bei Facebook und Twitter ist es hilfreich die Einrichtung direkt am Smartphone vorzunehmen, da die Einrichtung bzw. das Geheimnis (Barcode) direkt mit der App aufgerufen und eingebunden werden kann.

2FA - Wordpress (CMS)

Das verbreitete Blog oder Conten Management System (CMS) Wordpress unterstützt zwar nicht nativ aber per Plugin ebenfalls das Zwei-Faktor-Verfahren. Unter "Zugang zu Wordpress unter anderen mit 2FA / OTP als zweiten Faktor absichern" gibt es da auch mehr Informationen.

Weitere Dienste sind auf der Seite mobilegeeks.de im Artikel "Anleitung: Zwei-Faktor-Authentifizierung für Facebook, WhatsApp, Amazon & Co. einrichten" vorgestellt. Hier muss ich tatsächlich die Seite loben, da hier immer einmal wieder solche Perlen veröffentlicht werden die sich ausführlich mit Grundlagen oder auch tiefergehend mit Themen auseinander setzen.

Hier wird die PHP-Bibliothek GoogleAuthenticator.php genutzt um die eigene Webanwendung mit einer Zwei-Faktor-Authentifizierung zu schützen. Noch einer der Gründe warum ich mein Zeitschriftenabo definitv weiter laufen lasse, selbst wenn zur Zeit einige Ausgaben des Magazin ungelesen in der App liegen (siehe Artikel "Infotainment oder Nachrichtenapps für Android" wo auch die App c’t Magazin vorgestellt wird.

Wenn ich darüber nachdenke bei welchen Anbietern gerade meine Mailanschrift genutzt werden könnte um ein Passwort zurückzusetzen ist dieses ein besonders wunder Punkt. Daneben kann die zweistufige Authentifizierung auch als technische Maßnahme zum Schutz auf personenbezogene Daten wie eMails betrachtet werden.... was vielleicht an anderer Stelle ebenfalls interessant ist.

Gerade wenn das mobile Gerät (Smartphone) ohnehin immer griffbereit ist, dürfte eine solche Erhöhung der eigenen Sicherheit tatsächlich sehr einfach umzusetzen sein.

Als Lesetipp von Heise kann hier auch der Artikel "Übersicht: Diese Webseiten bieten Zwei-Faktor-Authentifizierung" empfohlen werden in dem eine Seite vorgestellt wird über die nachgelesen werden kann, ob auch die von einen selbst genutzten Dienste möglicherweise schon die zweistufige Anmeldung unterstützen.

Zumindest bei mir merke ich, dass sich hier immer mehr Webdienste für ein solches Verfahren entscheiden und es für mich auch kein hoher Aufwand ist dieses zu aktivieren und auch im praktischen Alltag aktiv zu nutzen. Vielleicht dient dieser Artikel ja auch für die ein oder anderen Kollegin oder Kollegen dazu ebenfalls über das Thema Accountsicherheit im privaten Umfeld nachzudenken.

Persönlich erinnere ich mich noch gut an die Zeit bei AOL als wir hier als Scouts unseren Account neben Passwort noch mit RSA Token abgesichert hatten der regelmäßig ein Passwort generierte und für die Anmeldung erforderlich war.... aber dieses war um 2001 und ist heute tatsächlich wesentlich einfacher .

Außerdem ist ein Smartphone heute leichter zu finden als der blau/rote Token damals.

Ferner steht nun dieses Mehr an Sicherheit viel mehr Personen zur Verfügung.

Teilweise ist noch nicht einmal ein Griff zum Smartphone oder die App darauf erforderlich...

Im Artikel "Meine Erfahrungen mit Smarthome Teil XVI - Apps unter Wear OS" bin ich ebenfalls auf das Thema Zwei-Faktor-Authentifizierung eingegangen und nutze dieses sehr gerne um mich bspw. bei meinen Mailaccount oder auch in Socialmedia anzumelden.

Hinweis: Aktuelle Buchempfehlungen besonders SAP Fachbücher sind unter Buchempfehlungen inklusive ausführlicher Rezenssionenzu finden. Mein Weiterbildungsangebot zu SAP Themen finden Sie auf unkelbach.expert.

Persönlich gefällt mir übrigens dass Beispiel mit TAN und Onlinebanking besser als Bankkarte und PIN auch wenn dieses ebenfalls zwei Faktoren sind.

Vergleichbare Techniken sind dabei auch bei diversen Onlinediensten vorhanden und gerade bei der Veröffentlichung von Passwörtern ist dieses Verfahren dann ein zusätzlicher Schutz für den eigenen Account.

Anmeldung mit Zweifaktor Authentifizierung (kurz: 2FA)

Neben der Thematik Datenschutz (siehe Artikel "EU DSGVO - Info- bzw. Link-Sammlung mit Schwerpunkt auf die Umsetzung bei Blogs oder der eigenen Website (hier: Autorenwebsite, Blogger, KMU)") ist auch das Thema IT-Sicherheit ein fester Bestandteil einer "Digitalstrategie" ;-) bzw. hilft bei der Umsetzung von technischen Maßnahmen die kritische Systeme schützen.Wikipedia definiert die Zwei-Faktor-Authentifizierung als "Die Zwei-Faktor-Authentifizierung (2FA) dient dem Identitätsnachweis eines Nutzers mittels der Kombination zweier unterschiedlicher und insbesondere unabhängiger Komponenten (Faktoren)"

Als ein einfaches Beispiel mag ich hier Amazon nehmen.

Der erste Schritt ist eine normale Anmeldung beim Amazon Konto.

Hier ist der erste Faktor also die Kenntnis von E-Mail-Adresse/Mobilfunknummer und Passwort.

Interessant ist nun der zweite Schritt. Hier wird nun der zweite Faktor zur Anmeldung verlangt.

Hier muss nun zusätzlich zum Passwort ein Code eingegeben werden. Dieser wird in einer App generiert und ist nur für kurze Zeit gültig. Dieses Passwort wird bei mir am Smartphone generiert und damit ist zusätzlich zum Passwort noch ein physisches Medium (hier mein Smartphone) erforderlich.

Persönlich habe ich mich dazu entschlossen, soweit möglich, meine Onlinedienste mit einen solchen Verfahren abzusichern. Auslöser dafür war, dass mein Mailanbieter Posteo eine Anleitung veröffentlichte wie die Webmailoberfläche zur Nutzung dieses Verfahren abgesichert werden kann.

Dieses ist auf der Seite "Was ist die Zwei-Faktor-Authentifizierung und wie richte ich sie ein?" in der Posteo Hilfe veröffentlicht worden.

E_MAilaccount als Einfallstor für etwaige Sicherheitsprobleme

Ich freue mich ja noch immer über die Mailproviderempfehlung und die hier online gestellte Anleitung zur Zwei-Faktor-Authentifizierung funktioniert ebenfalls über vergleichbare Verfahren anderer Anbieter. Dennoch möchte ich im Verlauf dieses Artikels auf die von mir verwendeten Apps, sowie die Aktivierung der Zwei-Faktor Authentifizierung (2FA) bei einigen Diensten vorstellen. Besonders wichtig ist mir aber tatsächlich die Absicherung meines E-Mail-Kontos.

Heutzutage ist der Mailaccount gerade durch Passwortzurücksetzen noch immer sehr wichtig und daher ist es durchaus auch ein nachvollziehbarer Wunsch diesen möglichst sicher zu haben. Sollte also jemand Benutzername und Passwort kennen fehlt immer noch das Einmalpasswort zur Bestätigung.

Apps als Authentifizierung der Geräte zur Erstellung von OneTimePasswort

Mittlerweile nutze ich (an zwei Android Geräten) unterschiedliche Anwendungen um eben diesen Schlüssel zu verwenden und möchte sowohl das Verfahren als auch die Apps kurz vorstellen.

Free OTP

Free OTP

Martket Link / Google Play Diese App wird von Redhat vertrieben und bietet eine Oberfläche in der nicht nur die einzelnen Dienste verwaltet werden können (und neue durch Scannen eines QR Code hinzugefügt werden können) sondern auch unter der Apache Lizenz vertrieben wird.

Die Oberfläche bietet neben jeden eingebundenen Dienst einen Button über den dann ein einmaliges Passwort (gültig für eine bestimmte Zeit, meist eine Minute) generiert wird.

Daneben können über das QR Code Symbol von Webdiensten der geheime Schlüssel eingebunden werden oder über das Schlüsselsymbol auch manuell ein Dienst eingetragen werden.

Google Authenticator

Google Authenticator

Martket Link / Google Play Diese App wird direkt von Google Inc. angeboten und bietet ebenfalls die Möglichkeit der Zwei Faktor Authentifizierung an.

Beide Apps unterstützen im Rahmen der Initiative for Open Authentication (OATH) (siehe Wikipedia-Eintrag) ein einheitliches Verfahren, so dass hier nicht nur Google sondern auch andere Dienste eingebunden werden können. Im Gegensatz zur oberen App listet diese App direkt das OneTimePassword für alle Dienste auf, sobald sie gestartet wird.

In diesen Beispiel ist das ganze etwas verborgen.

Generell werden immer ein zwei Zahlenblöcke aus jeweils drei Zeichen berechnet. Wichtig bei der Erstellung eines Codes ist, dass hier die Uhrzeit von Server des Dienstes und am Smartphone identisch ist, da ansonsten aus dem hinterlegten Geheimnis ein fehlerhafter Code berechnet wird.

Auch in der Google App können weitere Dienste hinzugefügt werden.

Dabei stehen auch wieder Schlüsseleingabe und Barcode scannen zur Verfügung.

Der Schlüssel kann dabei zeit oder zählerbasiert hinterlegt werden.

Interessanter als per QR Code scannen ist aber, dass innerhalb des Android Systems die Zweifaktorauthentifizierung bzw. das generierte Geheimnis direkt mit der App aus den Browser am Smartphone aufgerufen werden kann und damit direkt das jeweilige Konto hinterlegt wird.

Nachtrag 2020: Passwortmanager mit 2FA - OTP (OneTimePasswort) Unterstützung

Sofern auch ein Passwortmanager für die sonstigen Zugangsdaten verwendet werden soll kann ich (eigentlich meine Frau unkelbach.art / schattenbaum.net) die plattformübergreifende Anwendung Enpass empfehlen die sowohl eine Passwort- als auch Zwei-Faktor-Authentifizierung unterstützt.Die Anwendung kann auf enpass.io bezogen werden. Leider ist dieses Tool auch nur noch im Jahresabo oder Einmalpreiszu beziehen. Früher war es wohl einmalig je Plattform zu bezahlen.

Nachtrag 2020: Weitere App Empfehlungen

Wie im Artikel "Meine Erfahrungen mit Smarthome Teil XVI - Apps unter Wear OS" beschrieben hatte ich Google Authenticator auch an der Android WearOS genutzt. Diese Unterstützung ist leider nicht mehr vorhanden. Sollte ich noch einmal wechseln könnte die App "Authenticator Pro" hilfreich sein, aber hier habe ich noch keine Erfahrungen mit sammeln können.

Eine weitere Empfehlung per Mail war noch die App AndOTP, die auch die Möglichkeit hat dass zum Öffnen der App selbst ein Passwort vergeben werden kann. Allerdings ist auch hier keine WearOS Unterstützung. Auf stadt-bremerhaven.de gibt es im Artikel "andOTP: Open-Source-OTP-App für Android" eine kurze Vorstellung.

andOTP - Android OTP Authenticator

Marketlink / Google Play

Beim Einrichten wird direkt nach einen Passwort für die Datenbank gefragt, dabei kann dieses sowohl ein Passwort/Pin als auch der Android Keystore verwendet werden. Empfohlen wird aber Passwort oder PIN mit mindestens 6 Zeichen.

Später kann in den Einstellungen auch die Authentifizierung von Passwort, PIN oder Geräte-Anmeldung selbst auf keine eingestellt werden.

Die Einträge können entweder per QR Code scannen mit einer internen Scanfunktion, QR Code aus Bild einlesen oder per Details eingeben eingetragen werden.

Letzteres ermöglicht neben TOTP auch HOTP und STEAM einzutragen und sowohl Aussteller als auch Beschriftung manuell einzutragen. Auch sonst erscheint die App sehr durchdacht und flexibel.

Aktivierung von zweistufigen Anmeldung / Zwei-Faktor-Authentifizierung (2FA) bei unterschiedlichen Webdiensten / Webanbietern

Persönlich nutze ich das 2FA Verfahren neben Posteo auch für verschiedene andere Dienste. Hier sind die Einstellungen meistens im Unterpunkt Sicherheit und Anmeldung bei den Kontoeinstellungen zu finden. Wenn ich mir die Liste an Codes in meiner Authentifizierungs-App anschaue dürften am häufigsten die folgenden Dienste von mir mit diesen Sicherheitsverfahren geschützt sein.

2FA - Posteo (Mailanbieter):

Unter Posteo kann dieses in den Kontoeinstellungen unter Passwort und Sicherheit aktiviert werden. Dabei gilt dieses Verfahren ausschliesslich für die Webmailoberfläche.

2FA - Webhosting (All-Inkl)

Auch mein Webhoster (All-Inkl) bietet sowohl für die Vertragsverwaltung als auch der technischen Kundenverwaltung eine Zweifaktorauthentifizierung an. Die Aktivierung erfolgt in der MembersArea (vertragliche Verwaltung) unter "Passwort" -> "2-Faktor-Auth.". In der KAS (technische Verwaltung) ist die Aktivierung unter "Einstellungen" -> "KAS-Passwort" möglich. Dabei kann der QR Code als Backup zur Einrichtung des Clients auch heruntergeladen und offline gespeichert werden, so dass auch beim Verlust des Smartphones bzw. der App der Token erneut eingerichtet werden kann.

2FA - Google (für diverse Google Dienste):

Google bietet das 2FA Verfahren auf einer Extra Seite an (Google Bestätigung in zwei Schritten) nachdem das Verfahren abgeschlossen ist, ist bei jeden Google Dienst (auch Webmail) ein Anmelden per 2FA notwendig. Daneben gibt es aber auch BackupCodes (10) die man sich ausdrucken kann für den Fall, dass das Smartphone einmal nicht funktioniert.

Sollen Mails mit einen Mailprogramm abgeholt werden (bspw. Thunderbird oder Aquamail (siehe Artikel "Mailprogramme unter Android mit Exchange EWS Unterstützung insbesondere Aquamail") wird hier nicht mehr das normale Kennwort vom Konto verwendet sondenr es muss ein App-Passwort auf der Seite App Passwörter generiert werden, dass dann entsprechend im Mailprogramm genutzt werden kann.

Hier können beliebig viele Passwörter generiert werden, die dann aber auch gelöscht werden können bspw. beim Verlust eines Gerätes.

2FA - Microsoft Konto (Accountverwaltung bspw. Office oder Windows sowie Skype und Microsoftdienste)

In der Accountverwaltung unter Sicherheit (https://account.microsoft.com/security) kann auf Weitere Sicherheitsoptionen die Option "Prüfung in zwei Schritten einrichten aktivieren" eingestellt werden. Dort kann im Abschnitt "Identitätsüberprüfungs-Apps" eine "App zur Identitätsüberprüfung einrichten" dieses kann entweder die App Microsoft Authentificator sein die an dieser Stelle heruntergeladen werden kann oder über den dort angebotene Link "eine andere Authentifikator-App einrichten" kann ebenfalls ein OTP (Onetimepasswort)

2FA - Dropbox (einer von mehreren Online-Cloudspeichern):

Hier kann ebenfalls unter Einstellungen - Sicherheit die zweistufige Überprüfung aktiviert werden.Sollten Sie noch nicht Dropbox nutzen kann über diesen Link ein Konto angelegt werden. Hierdurch erhalte sowohl ich als auch Sie noch etwas zusätzlichen Speicherplatz Ist der Synchronisationsclient einmal mit Dropbox verknüpft muss das Passwort nicht erneut angegeben werden.

2FA - Amazon (Onlineversandhändler)

Bei Amazon kann das Verfahren in den Kontoeinstellungen unter "Anmeldung und Sicherheit" unter den Punkt "Erweiterte Sicherheitseinstellungen" aktiviert werden.

Amazon nutze ich mittlerweile nicht nur für Onlinebestellungen sondern auch für meine "Autorenseite *" so dass ich auch froh bin, dass diese entsprechend geschützt ist. Siehe hierzu auch meine Ausführung zum Thema "Autorenvergütung für Bücher oder auch Onlineartikel / Autorenleben".

2FA - Facebook (soziales Netzwerk)

Bei Facebook kann das Verfahren unter den Einstellungen im Abschnitt "Sicherheit und Logon" aktiviert werden.

2FA - Twitter (noch ein soziales Netzwerk)

Bei Twitter ist dieses unter Einstellungen und Datenschutz im Abschnitt "Account" unter den Punkt Anmeldebestätigung eingerichtet werden.

Allerdings isthier dennoch die Hinterlegung der Mobilfunknummer bei Twitter erforderlich, so dass zumindest beim Einrichten der 2FA einmal eine SMS gesandt werden muss.

Beim Entfernen der Mobilfunknummer kommt es zu folgenden Hinweis: "Bei diesem Account ist die Anmeldebestätigung aktiviert. Wenn du Telefonnummern von diesem Account entfernst, deaktivieren wir die Anmeldebestätigung für diesen Account."

Gerade bei Facebook und Twitter ist es hilfreich die Einrichtung direkt am Smartphone vorzunehmen, da die Einrichtung bzw. das Geheimnis (Barcode) direkt mit der App aufgerufen und eingebunden werden kann.

2FA - Wordpress (CMS)

Das verbreitete Blog oder Conten Management System (CMS) Wordpress unterstützt zwar nicht nativ aber per Plugin ebenfalls das Zwei-Faktor-Verfahren. Unter "Zugang zu Wordpress unter anderen mit 2FA / OTP als zweiten Faktor absichern" gibt es da auch mehr Informationen.

Weitere Dienste sind auf der Seite mobilegeeks.de im Artikel "Anleitung: Zwei-Faktor-Authentifizierung für Facebook, WhatsApp, Amazon & Co. einrichten" vorgestellt. Hier muss ich tatsächlich die Seite loben, da hier immer einmal wieder solche Perlen veröffentlicht werden die sich ausführlich mit Grundlagen oder auch tiefergehend mit Themen auseinander setzen.

Für die Eigenentwicklung: 2FA in der eigenen Anwendung verwenden

In der Ausgabe 11/2016 berichtet die c't im Artikel "Doppelt gesichert Zwei-Faktor-Authentifizierung mit Einmal-Passwörtern" darüber wie das Verfahren TOTP "Time-based One-time Password Algorithm" in eigene Anwendungen eingebunden werden kann.Hier wird die PHP-Bibliothek GoogleAuthenticator.php genutzt um die eigene Webanwendung mit einer Zwei-Faktor-Authentifizierung zu schützen. Noch einer der Gründe warum ich mein Zeitschriftenabo definitv weiter laufen lasse, selbst wenn zur Zeit einige Ausgaben des Magazin ungelesen in der App liegen (siehe Artikel "Infotainment oder Nachrichtenapps für Android" wo auch die App c’t Magazin vorgestellt wird.

Fazit Praktisches Nutzen der zweistufigen Anmeldung

Wie eingangs erwähnt sehe ich gerade mein Mailpostfach als besonders schützenswert an. Wenn ich mir dann noch Meldungen über veröffentlichte Passwörte von Webdiensten ansehe (eine gute Anlaufstelle kann hier die Seite https://haveibeenpwned.com/ sein) ist dieses ein einfach einzurichtender Sicherheitsschritt mit nicht sonderlich hohen Aufwand bei einer Anmeldung.Wenn ich darüber nachdenke bei welchen Anbietern gerade meine Mailanschrift genutzt werden könnte um ein Passwort zurückzusetzen ist dieses ein besonders wunder Punkt. Daneben kann die zweistufige Authentifizierung auch als technische Maßnahme zum Schutz auf personenbezogene Daten wie eMails betrachtet werden.... was vielleicht an anderer Stelle ebenfalls interessant ist.

Gerade wenn das mobile Gerät (Smartphone) ohnehin immer griffbereit ist, dürfte eine solche Erhöhung der eigenen Sicherheit tatsächlich sehr einfach umzusetzen sein.

Als Lesetipp von Heise kann hier auch der Artikel "Übersicht: Diese Webseiten bieten Zwei-Faktor-Authentifizierung" empfohlen werden in dem eine Seite vorgestellt wird über die nachgelesen werden kann, ob auch die von einen selbst genutzten Dienste möglicherweise schon die zweistufige Anmeldung unterstützen.

Zumindest bei mir merke ich, dass sich hier immer mehr Webdienste für ein solches Verfahren entscheiden und es für mich auch kein hoher Aufwand ist dieses zu aktivieren und auch im praktischen Alltag aktiv zu nutzen. Vielleicht dient dieser Artikel ja auch für die ein oder anderen Kollegin oder Kollegen dazu ebenfalls über das Thema Accountsicherheit im privaten Umfeld nachzudenken.

Persönlich erinnere ich mich noch gut an die Zeit bei AOL als wir hier als Scouts unseren Account neben Passwort noch mit RSA Token abgesichert hatten der regelmäßig ein Passwort generierte und für die Anmeldung erforderlich war.... aber dieses war um 2001 und ist heute tatsächlich wesentlich einfacher .

Außerdem ist ein Smartphone heute leichter zu finden als der blau/rote Token damals.

Ferner steht nun dieses Mehr an Sicherheit viel mehr Personen zur Verfügung.

Teilweise ist noch nicht einmal ein Griff zum Smartphone oder die App darauf erforderlich...

Im Artikel "Meine Erfahrungen mit Smarthome Teil XVI - Apps unter Wear OS" bin ich ebenfalls auf das Thema Zwei-Faktor-Authentifizierung eingegangen und nutze dieses sehr gerne um mich bspw. bei meinen Mailaccount oder auch in Socialmedia anzumelden.

ein Angebot von Espresso Tutorials

unkelbach.link/et.books/

unkelbach.link/et.reportpainter/

unkelbach.link/et.migrationscockpit/

Diesen Artikel zitieren:

Unkelbach, Andreas: »Zweistufige Anmeldung oder Zwei-Faktor-Authentifizierung (2FA) bei Onlinediensten (Datensicherheit und Datenschutz) bspw. per OTP (One-Time Password, Einmal-Passwort) App« in Andreas Unkelbach Blog (ISSN: 2701-6242) vom 5.5.2018, Online-Publikation: https://www.andreas-unkelbach.de/blog/?go=show&id=928 (Abgerufen am 23.2.2026)

4 Kommentare - Permalink - Android

Artikel datenschutzfreundlich teilen

🌎 Facebook 🌎 Bluesky 🌎 LinkedIn